2012-12-13 - Panel

Inside Impact Exploit Kit - back on track(?)

|

| Impact Logo ( credits : Kahu Security ) |

My first contact to Impact Exploit Kit was possible thanks to @switchingtoguns.

The identification of the pack and my second contact is fully based on information provided by Kahu Security.

Want to thanks someone who will recognize himself for confirming me many similitude with Sakura.

I was not able to find any advert about this Exploit Kit. If you know where to find it, feel free to send a mail ;)

We'll start so with the readme

------------------------------------------

Последнее обновление : 30.11.2012

Побеждены эмуляторы КАВ и прочих антивирусов, выросла продолжительность жизни доменов.

Добавлены АПИ, добавлен крон для обновления файла через веб (cron_fileupload.php)

Добавлена смена доменов ставим на крон (cron_check.php)

Не забудьте указать данные ваши даныне http://scan4you.net в файле conf.lex

** wget

Эксплойты:

- CVE-2010-0188 (PDF LibTiff)

- CVE-2008-0655 (PDF colEmail)

- CVE-2012-1723 (Java Applet Field Bytecode)

- CVE-2012-5076 (Java New Bytecode bypass)

Все эксплойты тщательно проверены на стабильность, за счет чего % отстука достигает максимально возможного уровня.

- Все эксплойты применяемые в связке собраны (переписаны мной) с нуля и максимально оптимизированы. Весь кэш попадающий в temp составляет всего 32кб и не детектируется АВ даже во время работы.

- Реализация эксплойта PDF LibTiff уникальна. Эксплойт был переработан с нуля в результате чего удалось добиться десятикратного снижения потребления ОЗУ (29 мегабайт по сравнению с 230+ мегабайт в других связках), за счет этого стабильность данного эксплойта сильно возросла. Эксплойт не мешает работе пользователя после пробива, не приводит к зависанию браузеров и плагинов.

Связка снабжена интеллектуальной системой выдачи. Все эксплойты перед выдачей проходят проверку, не вываливается никаких ненужных окон. Система выдачи хорошо оптимизирована и в отличие от других связок не приводит к задержке выдачи.

- Связка держит до 1кк траффика. Возможна дальнейшая оптимизация под ваши запросы (опционально).

- Качественный саппорт (ежедневно в сети). Решение любых вопросов связанных со связкой в кратчайшие сроки.

- Благодаря продвинутым техникам используемым в связке, палится она намного реже любой из связок доступной в открытой продаже.

Установка и настройки:

1) Настроить mysql в config.php

Настроить ротацию доменов где:

$changeOption='result'; //result - менять домены по результату скана, time - менять домены по времени

$resultLimit1=2; // > = полученого результата, меняем домен

2) Залить содержимое на сервер.

3) Поставить права на chmod на директорию agueract.

4) Запустить инсталятор.

5) Загружаем файл через админку.

6) Добавить домены через вкладку Domain.

7) Создаем нить и пускаем трафик.

------------------------------------------

translated by Google as :

------------------------------------------

Last Updated: 30/11/2012

CAV defeated emulators and other anti-virus, increased life expectancy domains.

Added to the IPA, added crowns to update the file via the web (cron_fileupload.php)

Added change domain put on crowns (cron_check.php)

Be sure to include your data in the file danyne http://scan4you.net conf.lex

** Wget

Exploits:

- CVE-2010-0188 (PDF LibTiff)

- CVE-2008-0655 (PDF colEmail)

- CVE-2012-1723 (Java Applet Field Bytecode)

- CVE-2012-5076 (Java New Bytecode bypass)

All exploits thoroughly tested for stability, thereby% otstuk reaches the maximum possible level.

- All the exploits used in conjunction collected (transcribed by me) to zero and optimized. Entire cache getting in temp is only 32kb and not detected AB even during operation.

- Implementation of the exploit PDF LibTiff unique. An exploit has been redesigned from the ground up as a result of what has been achieved a ten-fold decrease in consumption of RAM (29 MB compared to 230 + megabytes in other bundles), at the expense of the stability of the exploit has greatly increased. The exploit does not interfere with the user after punching, does not lead to crash browsers and plug-ins.

Equipped with a bunch of intelligent delivery. All exploits before issuing tested, falls out any unnecessary windows. Permit system is well optimized and unlike other ligament does not lead to a delay of issuance.

- Bundle 1kk holds up traffic. Further optimization is possible to meet your needs (optional).

- High-quality support service (daily in the network). Resolving any issues related to the bunch in no time.

- Thanks to advanced techniques used in tandem, it is much less palitsya any cords accessible to the public.

Installation and configuration:

1) Set up mysql in config.php

Adjust the rotation domains where:

$ ChangeOption = 'result'; / / result - change domains for the scan result, time - time to change domains

$ ResultLimit1 = 2 / /> = the obtained result, we change the domain

2) Pour the contents of the server.

3) Put the right to chmod the directory agueract.

4) Run the installer.

5) Load the file via the admin area.

6) Add a tab Domains Domain.

7) Create a thread and to start up the traffic.

------------------------------------------

Now let's go to the first impact :

|

| Impact EK Landing |

CVE-2012-5076 :

|

| Impact EK - CVE-2012-5076 Positive Path |

GET http://78.xxx.xx3.12x/lashsenc.php?boutearn=674660

200 OK (text/html)

GET http://78.xxx.xx3.12x/fagearge.php

200 OK (application/pdf)

GET http://78.xxx.xx3.12x/jollaban/tionlase.jar

200 OK (application/java-archive)

GET http://78.xxx.xx3.12x/jollaban/capelazy.jar

200 OK (application/java-archive)

GET http://78.xxx.xx3.12x/cutelity.php

200 OK (application/x-msdownload)

|

| CVE-2012-5076 but seems implemented in a slightly different way than what we can see on other EK |

CVE-2012-1723 :

|

| Impact EK - CVE-2012-1723 path |

|

| CVE-2012-1723 in one jar of Impact EK |

CVE-2010-0188 :

|

| Impact EK - CVE-2012-0188 |

CVE-2008-0655 :

Was not able to get infected with the proper configuration (Adobe Reader 8.1.1) ..don't know why.

Out of the scope. The payload ?

fc866cab7cda3de7c45a2691544d724d - http://dl.dropbox.com/u/106864056/2ebd0.zip (7ziped - public pass)

Inside view :

Total :

|

| Impact EK - Total - Note : the High % of break is mainly linked to a the kind of traffic landing here |

|

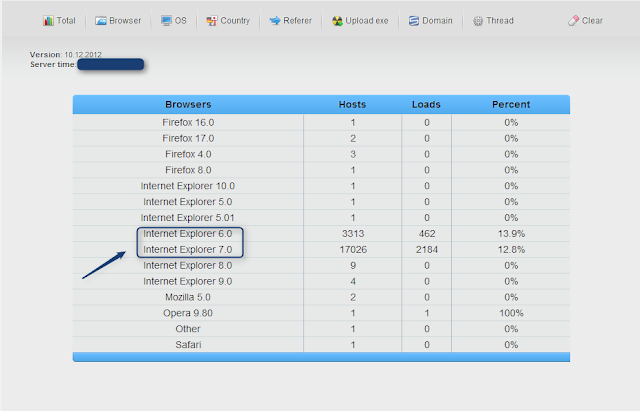

| Impact EK - Browser - here is the why of the % of break. Old IE meaning quite surely computer not up to date, quite surely TDS filtered traffic. |

|

| Impact EK - OS |

Country:

|

| Impact EK - Country |

|

| Impact EK - Referer |

Upload exe:

|

| Impact EK - Upload exe |

Domain :

|

| Impact EK - Domain (note the "clean" check and the domain rotation trigger You can read more about that needs here ) |

|

| Impact EK - Domain Check Well done MDL !! :) |

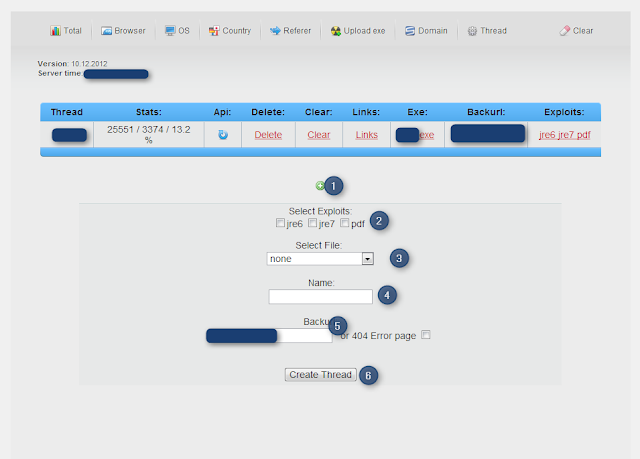

Thread :

|

| Impact EK - Thread - Add |

|

| Impact EK - Thread - Links |

You have a weird feeling of Déjà Vu ?

Sure :)

|

| Side to side Sakura vs Impact http://i4.minus.com/iboOasskqfVOZE.png |

<edit1 2013-01-25>

It seems it's featuring CVE-2011-0611 via CVE-2010-0188 see post publications and Hendrik Adrian detailed analysis there.

It's also featuring CVE-2013-0422 since 13/01/13

</edit>

Post Publication Reading :

The 0-day that wasn't : Dissecting a Highly Obfuscated PDF Attack - 2013-01-24 - Nick Randolph - VRT - Snort

Files (private password) :

http://goo.gl/iP8b2